分类 cisco 下的文章

cisco 路由器设置ssh登录

cisco 路由器配置SSH登录

配置适当的访问策略只允许Windows10(192.168.1.100)可以登录。

ip domain name abc.com //设置本机域名

crypto key generate rsa modulus 2048 //创建rsa 密钥对,2048bit,密钥对名称为主机名.本机域名

username admin password 123456 //创建本地用户与密码

ip ssh rsa keypair-name R2.abc.com //指定ssh 密钥对名称,此时会启动ssh server

ip ssh version 2 //设置版本号

access-list 10 permit 192.168.1.100 0.0.0.0 //创建ACL

line vty 0 4

access-class 10 in

transport input ssh

客户端路由器登录:

ssh -l username ssh-host

cisco 路由器登录错误控制(过多失败的连接尝试后进入锁定静默期)

在指定的时间内收到过多失败的连接尝试后进入静默期(quiet period),而不再接受新的连接。

login block-for 120 attempts 3 within 60 如果在60s内密码验证错了3次登陆将被限制120s

login delay 3 若密码输入错误,则停顿3秒后才可以进行下一次输入

login on-failure log 产生错误登录日志

login on-success log 产生正确登录日志

让处于静默模式的路由器依照ACL允许登录尝试。如果没有配置该命令,在静默期内所有的登录尝试都会被拒绝。

login quiet-mode access-class {acl-name | acl-number}

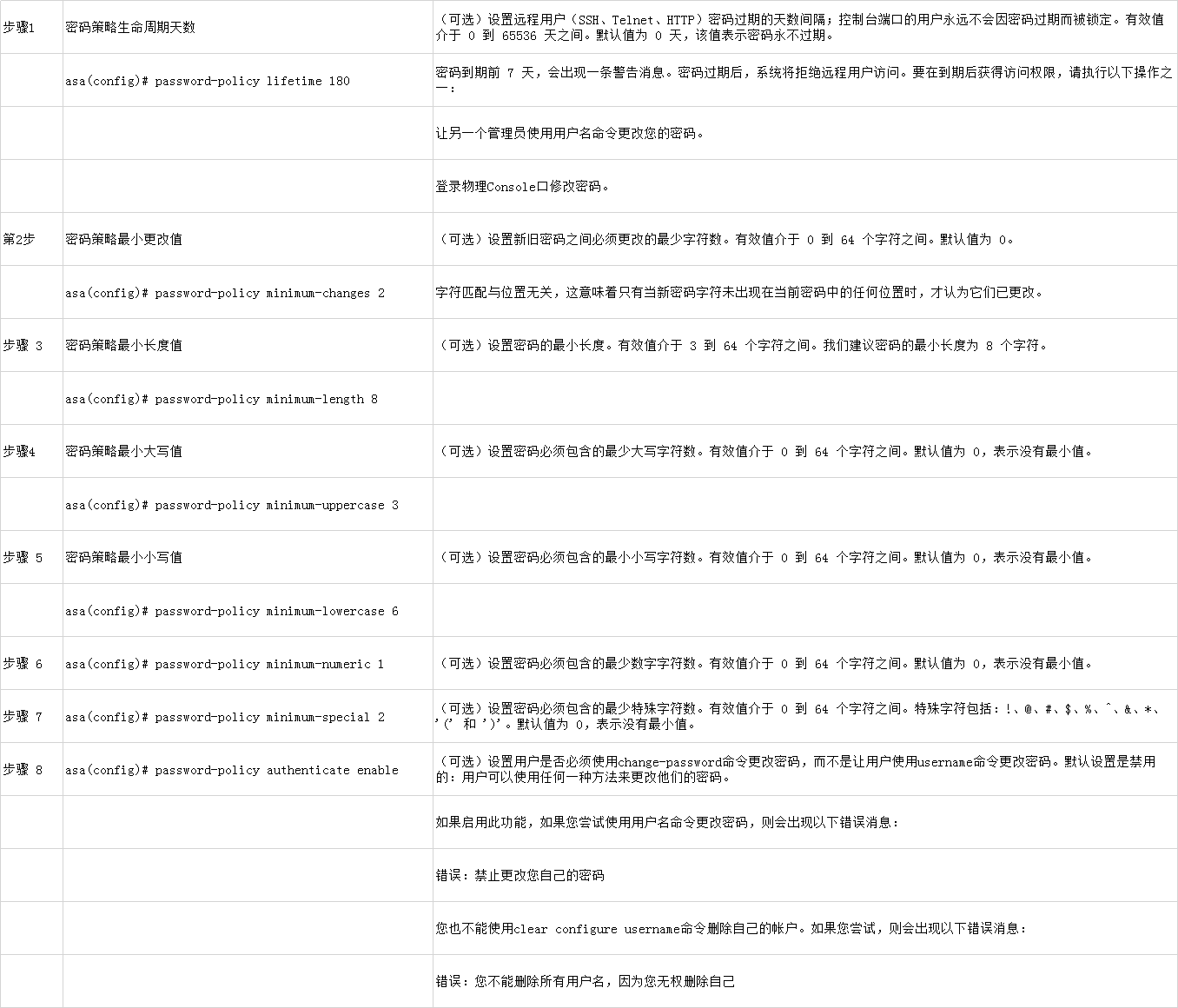

ASA防火墙密码策略

cisco官方ASA 上 CLI 配置 IKEv1 IPsec 站点间隧道案例

ASA v9.14防火墙配置命令:

int g0/0

ip add 202.100.1.254 255.255.255.0

nameif outside

no shut

int g0/1

ip add 172.16.10.254 255.255.255.0

nameif inside

no shut

exit

crypto ikev1 enable outside

crypto ikev1 policy 10

authentication pre-share

encryption aes

hash sha

group 2

lifetime 86400

exit

tunnel-group 137.78.10.1 type ipsec-l2l

tunnel-group 137.78.10.1 ipsec-attributes

ikev1 pre-shared-key cisco

exit

object network 172.16.10.0_24

subnet 172.16.10.0 255.255.255.0

exit

object network 172.16.30.0_24

subnet 172.16.30.0 255.255.255.0

exit

access-list 100 extended permit ip object 172.16.10.0_24 object 172.16.30.0_24

crypto ipsec ikev1 transform-set myset esp-aes esp-sha-hmac

crypto map mymap 20 match address 100

crypto map mymap 20 set peer 137.78.10.1

crypto map mymap 20 set ikev1 transform-set myset

crypto map mymap 20 set pfs group2

crypto map mymap interface outside

route outside 0 0 202.100.1.1

fixup protocol icmp

NAT豁免决定哪些流量不进行NAT转换,no-proxy-arp表示关闭ARP代理功能。

nat (inside,outside) source static 172.16.10.0_24 172.16.10.0_24 destination static

172.16.30.0_24 172.16.30.0_24 no-proxy-arp route-lookup

正常NAT配置

nat (inside,outside) source dynamic 172.16.10.0_24 interface

注意:必须先NAT免流,再执行正常NAT配置

路由器配置命令:

int g0/0

ip add 172.16.30.254 255.255.255.0

no shut

int g0/1

ip add 137.78.10.1 255.255.255.0

no shut

exit

ip route 0.0.0.0 0.0.0.0 137.78.10.2

crypto isakmp policy 1

encryption aes

group 2

hash sha

authentication pre-share

exit

crypto isakmp key cisco address 202.100.1.254

crypto ipsec transform-set myset esp-aes esp-sha-hmac

exit

access-list 100 permit ip 172.16.30.0 0.0.0.255 172.16.10.0 0.0.0.255

crypto map mymap 1 ipsec-isakmp

set peer 202.100.1.254

match address 100

set transform-set myset

set pfs group2

exit

int g0/1

crypto map mymap

exit

同时实现NAT功能,注意将需要通过VPN的数据排除。

access-list 110 deny ip 172.16.30.0 0.0.0.255 172.16.10.0 0.0.0.255

access-list 110 permit ip 172.16.30.0 0.0.0.255 any

ip nat inside source list 110 interface g0/1 overload

总结排错思路:

阶段1的SA没有建立:

show crypto isakmp sa

接口是否应用了安全策略

是否有匹配的数据流触发

是否为对方配置了共享密钥,以及共享密钥是否一致

阶段2的SA没有建立:

show crypto ipsec sa

ACL是否匹配

安全提议是否一致

设置的隧道对端地址是否匹配

应用的接口是否正确

两个阶段的SA都成功建立,但不能通信:

一般都是由于ACL的配置不当引起的,检查ACL的配置是否符合要求

cisco官方ASA版本9.(x) NAT使用说明

Cisco路由器IPsec配置

Cisco路由器IPsec配置

以下为路由器A的配置,路由器B只需对相应配置作更改即可

1:配置IKE

router(config)# crypto isakmp enable #启用IKE(默认是启动的)

router(config)# crypto isakmp policy 1 #建立IKE策略,优先级为1

router(config-isakmp)# authentication pre-share #使用预共享的密码进行身份验证

router(config-isakmp)# encryption aes #使用aes加密方式

router(config-isakmp)# group 2 #指定密钥位数,group 2安全性更高,但更耗cpu

router(config-isakmp)# hash sha #指定hash算法为MD5(其他方式:sha,rsa)

router(config-isakmp)# lifetime 86400 #指定SA有效期时间。默认86400秒,两端要一致以上配置可通过show crypto isakmp policy显示。VPN两端路由器的上述配置要完全一样。

2:配置Keys

router(config)# crypto isakmp key cisco address 202.100.1.254

--(设置要使用的预共享密钥和指定vpn另一端路由器的IP地址)

3:配置IPSEC

router(config)# crypto ipsec transform-set myset esp-aes esp-sha-hmac

配置IPSec交换集

abc这个名字可以随便取,两端的名字也可不一样,但其他参数要一致。

router(config)# crypto ipsec security-association lifetime 86400

ipsec安全关联存活期,也可不配置,在下面的map里指定即可

router(config)# access-list 110 permit tcp 172.16.30.0 0.0.0.255 172.16.10.0 0.0.0.255

4.配置IPSEC加密映射

router(config)# crypto map mymap 100 ipsec-isakmp 创建加密图

router(config-crypto-map)# match address 110 用ACL来定义加密的通信

router(config-crypto-map)# set peer 202.100.1.254 标识对方路由器IP地址

router(config-crypto-map)# set transform-set myset 指定加密图使用的IPSEC交换集

router(config-crypto-map)# set security-association lifetime seconds 86400

router(config-crypto-map)# set pfs group2

5.应用加密图到接口

router(config)# interface G0/1

router(config-if)# crypto map mymap

查看

show crypto isakmp sa

cisco 路由器配置NAT

配置inside

interface GigabitEthernet0/1

ip nat inside

ip nat enable

配置outside

interface GigabitEthernet0/2

ip nat outside

ip nat enable

定义序号为10的Acl列表(要转换的内网网段,使用反掩码,permit为允许)

access-list 10 permit 172.16.30.0 0.0.0.255

全局下定义NAT(将列表10转换为0/2接口的地址,也就是wan接口)

ip nat inside source list 10 interface GigabitEthernet0/2 overload

最后write,保存配置。

思科ASA防火墙和思科CSR路由之间组网建立IPSec VPN(IKEv2 VPN)

cisco 9.X版本的ASA ipsec VPN配置

cisco 9.X版本的ASA ipsec VPN配置

第1阶段(IKEv1)

在外部接口上启用IKEv1:

crypto ikev1 enable outside

crypto ikev1 policy 1 //定义IKEv1策略,优先级(10为优先级,数值越大,优先级越低)

authentication pre-share //定义认证方式

encryption aes //定义加密算法

hash sha //定义散列算法

group 2 //定义密钥交换协议

lifetime 86400

tunnel-group 137.78.10.1 type ipsec-l2l //设置隧道组,隧道组名称为对端IP,类型为站点到站点

tunnel-group 137.78.10.1 ipsec-attributes //进入ipsec属性设置

ikev1 pre-shared-key cisco //预共享密码为cisco

第2阶段(IPsec)

创建定义要加密和隧道化的流量的访问列表。

object network source_net //定义网络对象,名为source_net

subnet 172.16.10.0 255.255.255.0 //源子网

object network destination_net //定义网络对象,名为destination_net

subnet 172.16.30.0 255.255.255.0 //目标子网

access-list 100 extended permit ip object source_net object destination_net //访问列表,允许源IP与目标IP

配置转换集(TS),其中必须包含关键字 IKEv1.在远程端也必须创建相同的TS。

crypto ipsec ikev1 transform-set myset esp-aes esp-sha-hmac //创建IPSec变换集,名称为myset

在外部接口上应用加密映射:

crypto map outside_map 20 match address 100 //配置加密映射集

crypto map outside_map 20 set peer 137.78.10.1 //设置对端IP

crypto map outside_map 20 set ikev1 transform-set myset //绑定变换集

crypto map outside_map 20 set pfs //

crypto map outside_map interface outside //加密映射集应用到接口

可选的完全向前保密(PFS)设置,创建用于保护数据的新Diffie-Hellman密钥对(在第2阶段出现之前,两端都必须启用PFS)

NAT免除

确保VPN流量不受任何其他NAT规则的约束。 以下是所使用的NAT规则:

nat (inside,outside) 1 source static source_net source_net destination static

destination_net destination_net no-proxy-arp route-lookup

验证结果:

第 1 阶段

v8.4以上新版本

show crypto ikev1 sa

或

v8.3以下旧版本

show crypto isakmp sa

第 2 阶段

how crypto ipsec sa

故障排除

使用本部分提供的信息排除配置问题。

ASA版本8.4及更高版本

输入以下debug命令以确定隧道故障的位置:

debug crypto ikev1 127 (第 1 阶段)

debug crypto ipsec 127 (第 2 阶段)

ASA版本8.3及更低版本

输入以下debug命令以确定隧道故障的位置:

debug crypto isakmp 127 (第 1 阶段)

debug crypto ipsec 127 (第 2 阶段)