遵循X.805的三层三面安全框架和防御机制

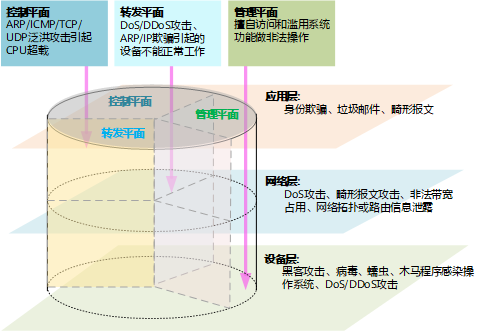

针对网络面临的威胁,加强网络设计、建设和运行过程中的安全保护,ITU在X.805标准中明确提出了基于层和面2个轴线的安全框架,如图2-1所示,并指出了每一个分层,每一个分面应该具有的安全能力和功能。第一个轴线是安全层,分为三层,分别是基础设施层,服务层和应用层;第二个轴线是安全平面,分为三个面,分别是管理平面、控制平面和用户平面。

在路由器中,安全防御体系主要包括如下几种类型:

转发引擎安全防御机制

路由器转发引擎,由于处理性能高,如果能够在转发面实现安全检测,把非法的报文识别出来并合理的处理,对网络安全来说是最好的方案。

但是转发引擎一般都是硬件实现,灵活性不如纯软件。因此,转发引擎只能检测具有固定特征、无需复杂的计算和处理的非法报文,安全处理机制要求较为简单且流程相对固定。

例如:

畸形报文检测,把明显违反协议规则的报文检测出来并丢弃;

广播风暴抑制,检测到广播风暴之后,直接在转发面把风暴来源利用动态ACL等方法,丢弃或者限速广播报文;

URPF直接在这方面查找端口和源地址匹配信息,不匹配直接丢弃;

分片报文泛洪时,由转发面直接进行分片报文限速;

对简单的ARP、ICMP、PPP Keep Alive等报文,直接由转发面应答客户端的请求,避免上送控制面。

采用转发引擎来实施安全策略,由于性能高,因此对流量泛洪攻击类的安全事件,能够非常好的应对,避免转发面把报文发给CPU处理,由于CPU的处理能力局限导致CPU过载,影响路由器可靠性。

路由器控制面安全防御能力

在NetEngine 8100 M控制平面,为了保障控制协议和业务的正常运行,提供了如下的安全防御能力:

应用层联动

畸形报文防攻击

路由协议认证核验

GTSM(Generalized TTL Security Mechanism)

攻击溯源与告警

黑名单和白名单

Session-CAR

微隔离CAR

路由器管理面安全防御能力

在NetEngine 8100 M管理平面,为了保障路由器操作系统和管理应用能够正常运行,提供了如下安全防御能力:

安全启动

系统权限管理控制

账户权限管理控制

日志记录系统

安全管理通道,SNMPv3、SSH、SFTP等

高级加密算法

分级信息隔离

TACACS授权管理

AAA鉴权授权

HWTACACS授权管理

交换机控制面安全防御能力

在交换机的控制平面,为了保障控制协议和业务的正常运行,提供了如下的安全防御能力:

应用层联动

畸形报文防攻击

路由协议认证核验

GTSM(Generalized TTL Security Mechanism)

基于安全认证的安全防御

攻击溯源与告警

CPU报文速率限制(CPU-defend)

黑名单

用户自定义流(基于ACL)

二层环路检测与抑制

交换机转发面安全防御能力

在交换机的转发平面,为了保障交换机的CPU系统能够正常运行,提供了如下的安全防御能力:

ACL访问控制列表

URPF

二层ARP/MAC表项限制

DHCP Snooping

IP Source Guard

广播/组播/未知单播报文速率限制

交换机管理面安全防御能力

在交换机的管理平面,为了保障交换机的操作系统和管理应用能够正常运行,提供了如下的安全防御能力:

系统权限管理控制

账户权限管理控制

日志记录系统

安全管理通道,SNMPv3、SSH、SFTP等

高级加密算法

分级信息隔离

TACACS授权管理

AAA鉴权授权记账